ISO27001:2013 standardı Ek A, bilgi güvenliği yönetim sisteminde uygulanabilecek kontroller ve bunların amaçları ile ilgili bir listeyi bizlere sunuyor. Gerek müşterilerimiz, gerekse sizlerden gelen sorular doğrultusunda, bu kontroller ile ilgili daha detaylı bilgi aktarmaya çalışacağız. Bu sorulardan birisi de mobil cihazlar ve uzaktan çalışma ile ilgili.

ISO27001:2013 standardı Ek A, bilgi güvenliği yönetim sisteminde uygulanabilecek kontroller ve bunların amaçları ile ilgili bir listeyi bizlere sunuyor. Gerek müşterilerimiz, gerekse sizlerden gelen sorular doğrultusunda, bu kontroller ile ilgili daha detaylı bilgi aktarmaya çalışacağız. Bu sorulardan birisi de mobil cihazlar ve uzaktan çalışma ile ilgili.

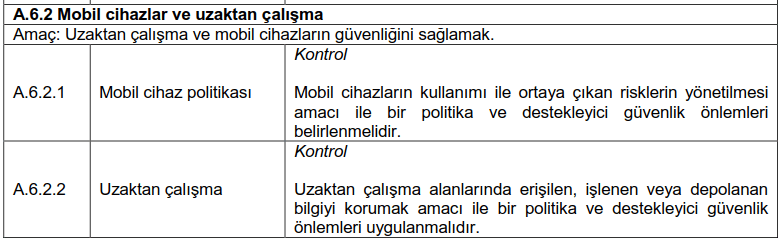

Öncelikle ISO27001:2013 standardında konuyla ilgili şartlara gözatalım. Ek A A.6.2 maddesine gözatarsak;

Bu madde; mobil cihazların kullanımı ve uzaktan çalışma ile ortaya çıkması muhtemel risklerin farkında olunması ve bunlara yönelik önlemlerin BGYS kapsamında ele alınmasını istemektedir.

Bilgi Teknolojileri uzmanları, bu madde başlıklarını okudukları anda, zaten olası problemler ve alınan/alınması gereken önlemler hemen gözlerinde canlanıyor. Fakat gerek unutulan bir nokta olmaması gerekse konuya bu kadar vakıf olmayan kişilerin de daha detaylı bilgi edinmesi için konunun biraz detayına girelim. ISO27001 Ek A'da tanımlanan kontroller ile anlaşılmayan bir nokta olduğunda ISO27002standardına göz atmak ilk akla gelen şey olmalı. ISO27002 Standardı, BGYS kontrolleri için uygulama preniplerini etraflıca bize anlatıyor.

Mobil Cihazlar ve Uzaktan çalışma konusunda ISO27002'de verilenlere bir bakalım:

6.2 Mobil cihazlar ve uzaktan çalışma

Amaç: Uzaktan çalışma ve mobil cihazların güvenliğini sağlamak.

6.2.1 Mobil cihaz politikası

Kontrol

Mobil cihazların kullanımı ile ortaya çıkan risklerin yönetilmesi amacı ile bir politika ve destekleyici güvenlik önlemleri belirlenmelidir.

Uygulama kılavuzu

Mobil cihazlar kullanılırken, iş bilgilerinin ele geçirilmemesini temin için özel bir önem gösterilmelidir. Mobil cihaz politikası, korumasız ortamlarda mobil cihazların çalışması riskini hesaba katmalıdır.

Mobil cihaz politikası aşağıdaki hususları dikkate almalıdır:

a) Mobil cihazların kaydı,

b) Fiziksel koruma için gereksinimler,

c) Yazılım kurulum kısıtlaması,

d) Mobil cihaz yazılım sürümleri ve yamaların uygulanması için gereksinimler,e) Bilgi hizmetlerine bağlantı kısıtlaması,

f) Erişim kontrolleri,

g) Kriptografik teknikler,

h) Kötücül yazılım koruması,

i) Uzaktan devre dışı bırakma, silme ya da kilitleme,

j) Yedekleme,

k) Web servislerinin ve web uygulamalarının kullanımı.

Halka açık yerlerde, toplantı odalarında ve diğer korumasız alanlarda mobil cihazların kullanımına dikkat edilmelidir. Bu cihazlar tarafından saklanan ve işlenen bilginin, açıklanmasına ya da yetkisiz erişimine karşı koruma bulunmalıdır. Örneğin; kriptografi teknikleri kullanmak (bk. Madde 10) ve gizli kimlik doğrulama

bilgisinin kullanımını zorlamak (bk. Madde 9.2.4).

Mobil cihazlar; araba ve diğer ulaşım araçları, otel odaları, konferans merkezleri ve toplantı salonları gibi yerlerde hırsızlığa karşı fiziksel olarak da korunmalıdır. Mobil cihazların çalınması ya da kaybolması durumları için yasal, sigorta ve kuruluşun diğer güvenlik gereksinimleri dikkate alınarak özel bir prosedür oluşturulmalıdır.

Önemli, hassas ya da kritik iş bilgilerini taşıyan cihazlar sahipsiz bırakılmamalı, mümkünse fiziksel olarak kilitlenmeli ya da cihazı güvenli hale getirmek için özel kilitler kullanılmalıdır.

Mobil cihaz kullanan personeller için, bu şekilde çalışmalardan kaynaklanan riskler ve uygulanması gereken kontroller ile ilgili olarak farkındalıklarının arttırılması amacıyla eğitim düzenlenmelidir.

Mobil cihaz politikası kişisel mobil cihazların kullanımına izin veriyorsa, politika ve diğer güvenlik önlemlerinde aşağıdaki hususlara dikkat edilmelidir:

a) Cihazların özel ve iş kullanımının ayrılması. Bu ayrım0 özel cihazda bulunan iş verisinin ayrılması ve korunması gibi yazılımların kullanılmasını içerir,

b) Kullanıcıların görevlerini kabul ettikleri son kullanıcı anlaşmasını imzalamalarından sonra iş bilgilerine erişim sağlanması (fiziksel koruma, yazılım güncelleme vb.), iş verilerinin sahipliğinden feragat, cihazın çalınması ya da kaybolması ya da hizmetin kullanımı yetkilendirmesi için vakit olmadığında kuruluş tarafından verilerin uzaktan silinmesine izin verilmesi. Bu politikada mahremiyet mevzuatının dikkate alınması gerekmektedir.

Diğer bilgiler:

Mobil cihazların kablosuz ağ bağlantıları (wi-fi) diğer ağ bağlantısı türlerine benzer, ancak; kontrollerin tanımlanmasında önemli farklılıklara dikkat edilmelidir. Tipik farklılıklar şunlardır:

a) Bazı kablosuz güvenlik protokolleri olgunlaşmamıştır ve bilinen açıklıklara sahiptir,

b) Mobil cihazlarda depolanan bilgiler, kısıtlı ağ bant genişliği ya da yedeklemelerin planlandığı zamanlarda mobil cihazların bağlanamaması nedeniyle yedeklenemeyebilir.

Mobil cihazlar sabit kullanım cihazları ile genellikle ağ, internet erişimi, e-posta ve dosya işleme gibi ortak fonksiyonları paylaşır. Bilgi güvenliği kontrolleri mobil cihazlar için genellikle sabit kullanım cihazlarında kabul edilen kontrollerden ve bu cihazların kuruluşun tesisi dışındaki kullanımı ile gündeme gelen tehditleri ele alan kontrollerden oluşur.

Mobil cihazların kullanımı ve uzaktan çalışma kuruluşların BGYS için potansiyel bir tehlikedir. Çünkü; cihazlar ve kullanıcılar fiziksel olarak firmanızın ve networkünüzün dışındalar. Konuya gerekli önemin verilmemesi ve gerekli önlemlerin alınmaması büyük problemler yaratabilir.

6.2.2 Uzaktan çalışma

Uzaktan çalışma alanlarında erişilen, işlenen veya depolanan bilgiyi korumak amacı ile bir politika ve destekleyici güvenlik önlemleri uygulanmalıdır.

Uygulama kılavuzu

Uzaktan çalışma faaliyetlerine izin veren kuruluşlar, kullanılan uzaktan çalışma için şartları ve kısıtlamaları tanımlayan bir politika hazırlamalıdır. Uygulanabilir görüldüğü ve yasalarla izin verildiği durumda, aşağıdaki hususlar dikkate alınmalıdır:

a) Binanın ve yerel çevrenin fiziksel güvenliği dikkate alınarak, uzaktan çalışma alanının mevcut fiziksel güvenliği,

b) Önerilen uzaktan çalışma ortamı,

c) Kuruluşun iç sistemlerine uzaktan erişim ihtiyacı, erişilecek ve haberleşme hattından geçirilecek bilginin hassasiyeti ve dâhili sistemin hassaslığı dikkate alınarak haberleşme güvenlik gereksinimleri,

d) Kişiye ait teçhizat üzerindeki bilgilerin işlenmesini ve saklanmasını önleyen sanal masaüstü erişim izni,e) Aynı ikametgâhı kullanan aile ve arkadaşlar gibi kişiler tarafından bilgi ve kaynaklara yetkisiz erişim tehdidi,

f) Ev ağlarının kullanımı ve kablosuz ağ hizmetleri yapılandırmasında gereksinimler ya da kısıtlamalar,

g) Özel kişilere ait teçhizatlar üzerinde geliştirilen fikri mülkiyet hakları ile ilgili anlaşmazlıkları önlemeye yönelik politika ve prosedürler,

h) Yasalarla engellenebilen kişiye ait teçhizata erişim (cihazın güvenliğinin doğrulanması için ya da bir soruşturma esnasında),

i) Çalışanlara ve dış kullanıcılara ait özel iş istasyonları üzerinde istemci yazılımı lisanslama için kuruluş tarafından yazılım lisans anlaşması yapılması,

j) Kötücül yazılımdan koruma ve güvenlik duvarı gereksinimleri.

Dikkate alınması gereken kılavuzlar ve düzenlemeler aşağıdakileri de içermelidir:

a) Kuruluşun kontrolü altında olmayan özel mülkiyete ait teçhizat kullanımının yasak olduğu yerlerde uzaktan çalışma faaliyetleri için uygun donanım ve depolama mobilyalarının sağlanması,

b) İzin verilmiş işin bir tarifi, iş saatleri, tutulan bilginin sınıflandırılması ve uzaktan çalışan kişinin erişim yetkisi olan iç sistemler ve hizmetler,

c) Uzaktan erişimi güvenli kılmak için yöntemleri de içeren uygun haberleşme teçhizatlarının kullanılmasına izin verilmesi,

d) Fiziksel güvenlik,

e) Teçhizatlara ve bilgiye, aile üyelerinin ve ziyaretçilerin erişimiyle ilgili kurallar ve kılavuz,

f) Donanım ve yazılım destek ve bakımının sağlanması,

g) Sigorta sağlanması,

h) Yedekleme ve iş sürekliliğiyle ilgili prosedürler,

i) Kayıt bilgisi ve güvenliğin izlenmesi,

j) Uzaktan çalışma işlemleri sona erdiğinde yetki ve erişim haklarının iptali ile donanımın geri iadesi.

Diğer bilgiler :

Uzaktan çalışma, geleneksel olmayan çalışma ortamları da dâhil olmak üzere ofis dışında yapılan işin her türlüsünü ifade eder. Örneğin “evden çalışma”, “esnek işyeri”, “uzak çalışma” ve “sanal iş” ortamları.

Bu maddelerden anlaşılacağı üzere; mobil cihazların kullanımı ve uzaktan çalışma kuruluşların BGYS için potansiyel bir tehlikedir. Çünkü; cihazlar ve kullanıcılar fiziksel olarak firmanızın ve networkünüzün dışındalar. Konuya gerekli önemin verilmemesi ve gerekli önlemlerin alınmaması büyük problemler yaratabilir.